Программное обеспечение определенных беспроводных сетей (SDWN) это новая парадигма работы беспроводных сетей, физически разделенные данные и контрольные плоскости различных элементов в беспроводной инфраструктуре. Подобно своему проводному аналогу, SDWN как ожидается, представит широкий спектр выгод для эксплуатации и управления беспроводными сетями. Безопасность всегда важна для любой сети. С одной стороны, SDWN дает новый механизмы безопасности. С другой стороны, некоторые новые угрозы появились в связи с разделением плоскостей управления и данных, введение логически централизованного контроллера. Проанализируем его угрозы безопасности, как векторы а также вопросы проектирования, чтобы сделать контроллер безопасным. Также, мы анализируем требования безопасности SDWN, а затем суммируем атаки безопасности и контрмеры в этой области, чтобы предложить некоторые будущие направления исследований.

Протоколы архитектуры компьютерной сети или телекоммуникационных сетей в основном состоят из плоскости управления и плоскости данных. Плоскость управления управляет конфигурацией сетевых устройств (например, коммутаторы и маршрутизаторы) и их функциями переадресации. Плоскость данных состоит из протоколов, для выполнения функций переадресации в соответствии с правилами, заданными протоколами плоскости управления. Традиционно, как показано на рис. 1a, плоскости управления и данных реализованы в каждом сетевом устройстве. Как результат, когда конфигурации устройства или маршрутизации стратегии должны быть изменены, встроенное программное обеспечение всех задействованных сетевых устройств должно быть изменено. Это означает, что появляется высокая стоимость рабочей силы и длительная задержка, которая увеличивается с размером сети.

Программное обеспечение определенных сетей (SDN), как показано на рис. 1b, является новой и перспективной парадигмой, в которой плоскости управления и данных разврачивают разведывательную сеть централизованную логически, и инфраструктура базовых сетей забирается из приложений [1]. Это дает большие преимущества в плане упрощения организации работы сетей, таким образом, что сеть администраторов имеет центральное программируемое управление сетевого трафика с помощью контроллеров, а также новые функции могут легко поддерживается без физического доступа к сетевым устройствам. То есть, SDN является технологией, которая позволяет эффективно осуществлять инициализацию будущих сетевых служб, а также снижает эксплуатационные расходы за счет упрощенного оборудования, программного обеспечения, а также управления. В то же время, мобильные сети становятся более сходящимися в различных беспроводных техногиях, таких как Long Term Evolution (LTE), WiMAX и Wi-Fi, интегрированы в сетевые инфраструктуры. Как правило, такая инфраструктура включает в себя сетевые устройства от разных производителей и включает в себя несколько операторов. Управление эксплуатационной совместимости этих устройств с различными конфигурациями для различной политики и требований безопасности, которые накладывает вызов. Более того, в то время как мобильные пользователи перемещаются между различными сетями, управляемые различными операторами, гарантируют последовательную безопасность, а в нескольких доменах динамически и эффективно добавляет сложность управления сетью. Благодаря виртуализированной абстракции и программированной особенности, SDN может скрыть комплексность беспроводных протоколов и поддержки гранулированного управления политикой. Таким образом, естественно применяется SDN парадигма беспроводных сетей мобильной связи, что приводит к программному определению беспроводных сетей (SDWN). Ожидается, что также SDWN будет приносить преимущества экономически эффективной инфраструктуры модернизации, поставки нового сервиса и улучшениями опыта пользователя к существующим инфрастрктурам. Концептуальная архитектура SDWN изображена на рис. 2. Научно-исследовательская работа в SDWN является новой, в том числе дизайн SDN для ядра инфраструктуры сотовой связи [2], поддерживая мелкозернистую политику в сетях сотовой связи через масштабируемое проектирование архитектуры [3], абстракция множества базовых станций в единую виртуальную большую базовую станцию [4], а также развязка определения протокола от аппаратного обеспечения и предоставления программного обеспечения уровню абстракции, чтобы запустить программируемый MAC и физические уровни.

С точки зрения безопасности, SDWN имеет как преимущества, так и недостатки. Что касается одного преимущества, это увеличивает безопасность сети с ее возможными перенаправлениями или фильтрацией потоков трафика, на основе содержимого пакетов или состояний сети. Такие функции обычно требуют дополнительной безопасности модуля в традиционных сетях (например, межсетевые экраны или системы обнаружения вторжений). Но они могут естественно поддерживается в SDWN, так же, как и в случае с SDN.

С другой стороны, из-за физического разделения плоскостей управления и данных, недостаток состоит в том, что SDWN уязвима для векторов атак, чем в традиционных архитектурах сети. Это означает, что доступность, аутентичность, конфиденциальность, целостность даннях, целостность сети и контроля трафика может быть серьезно пострадать. Очевидно, что эти вопросы безопасности должны решиться, прежде чем SDWN будет принят в использование в производственные сети.

Угрозы безопасности и проблемы SDWNs

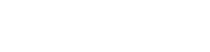

В традиционных сетях, пересылочные устройства распространены в различных географических точках. Если осуществлена атака на несколько устройств переадресации, она должна быть проведена кооперативным образом; таким образом, запуск такой атаки не прост. С другой стороны, несмотря на то, что SDWNs принес преимущества в программном и логическом централизованном управлении сети, то именно эти преимущества, которые предоставляют SDWNs, ведут к новым угрозам. Например, одна атака на блок контроллера может поставить под угрозу всю сеть. На рис. 3 показан вектор угроз.

- Поддельные потоки трафика: Оба пересылающих устройства и контроллера уязвимы к этой атаке. Либо вредоносной неисправное устройство, либо недоброжелатель может вызвать эту угрозу. Атакующий может запустить отказ в обслуживании (DoS) атаку и исчерпать ресурсы в пересылающих устройствах и контроллерах. Конечно, эта проблема может смягчаться с помощью механизма аутентификации. Однако, если злоумышленник скомпрометировал приложение сервера, который содержит учетные данные многих пользователей, он может легко передать поддельные потоки, в авторизированную сеть.

- Нападения на пересылающие устройства: Такие атаки могут легко опустошить сеть. Одно единственное устройство может быть использовано для отмены или отклонения сетевого трафика. Еще хуже, запросы могут перегружать контроллер.

- Нападения на плоскость управления коммуникациями: Такие атаки могут быть использованы для генерации DoS атак или отклонения потока сетевого трафика, с целью кражи данных. Как результат, контроллер может быть поставлен под угрозу. Безопасность этих сообщений страдает от единой точка отказа, которая может быть самоподписным свидетельством или сертификатом скомпрометированной авторизации. Например, многие реализации SSL в настоящее время используются в критически важных системах, страдающих от man-in-the-middle атак. Более того, модель TLS / SSL не является достаточной для установления доверия между контроллерами и пересылающими устройствами. После того, как злоумышленник получил доступ к плоскости управления, это может быть в состоянии запустить распределенную DoS машину, которая используется в SDN для доступа к контрольной плоскостью, путем объединения ресурсов пересылающих устройств.

- Атаки на контроллеры: Они могут быть наиболее серьезными угрозами для SDWNs. Вредоносный или неисправный контроллер может поставить под угрозу всю сеть. Так как может быть трудно определить точную комбинацию событий, вызывается особое злонамеренное поведение, обычные системы обнаружения вторжений использоваться не могут. Аналогичным образом, вредоносное приложение может практически ничего не делать в сети, так как контроллер обеспечивает только абстракцию, которая используется для конфигурации выпуска команд основной инфраструктуры.

- Отсутствие доверия механизмов между контроллерами и приложениями управления: Это похоже на угрозу, так как при доверительных отношениях не может быть установлена связь между приложениями и контроллерами. Основное различие заключается в том, что сертификация делается так, как методы для сертификации переадресации устройств отличаются для приложений.

- Атаки на административные станции: Эти машины используются в SDN для доступа к контроллеру. Для случая SDN, поверхность угрозы еще больше. Например, перепрограммировать всю сеть из одного места становится намного проще.

- Отсутствие надежных ресурсов: Такие ресурсы помогают понять причину обнаруженной проблемы и осуществить последующее восстановление в безопасном режиме. Без достоверной информации из различных компонентов и доменов в сети это трудно, если возможно, провести расследование и установить факты об инцидентах, о которых идет речь. К тому же, такая информация полезна только тогда, когда она является надежной.

Выводы.

SDWN, в результате расширения SDN концепции в беспроводных сетях, будут пользоваться преимуществами экономически эффективной модернизации инфраструктуры, поставка новых услуг, а также улучшение удобство работы с существующей инфраструктурой. Подобно SDN, SDWN уязвимы для новых атак из-за физического разделения контрольной плоскости и плоскости данных. Научно-исследовательская работа по решению проблемы упругости и эффективности защиты только началась.